Bisher gab es in Azure verschiedene Möglichkeiten Netzwerke und Anwendungen abzusichern, zum Leistungsumfang gehörte allerdings keine Firewall. Dafür waren bisher 3rd Party Lösungen aus dem Azure Marketplace notwendig. Seit kurzem ist mit der Azure Firewall eine solche Funktion in Public Preview verfügbar.

In diesem Artikel wird die Azure Firwall vorgestellt. Dazu gehören die derzeitigen Limitierungen, die Einrichtung und Konfiguration und die Kosten.

Contents

Bisherige Netzwerksicherheitslösungen

Um Azure Infrastrukturen auf VNet Basis abzusichern, gab es bisher folgende Möglichkeiten:

- Network Security Groups (NSGs) – eine einfache Port Filterung auf Netzwerkebene

- Web Application Firewall (WAF) – sichern auf OSI Schicht 4-7 Webanwendungen und Websites ab

- Firewall Appliance aus dem Azure Marketplace

Azure Firewall Einführung

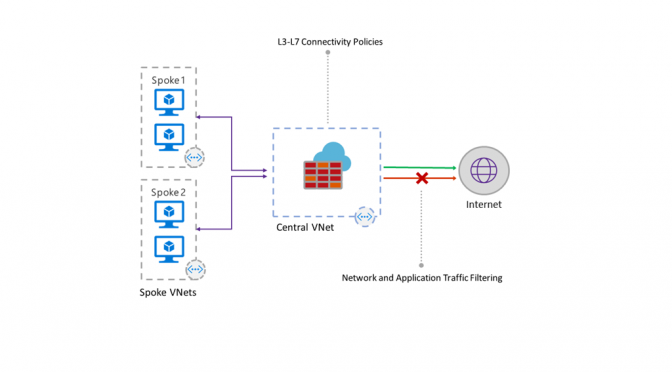

Bei der Azure Firewall handelt es sich um eine “full stateful native” Firewall. Die Azure Firewall wird hochverfügbar und automatisch skalierbar bereitgestellt. Es lassen sich Regeln auf Anwendungs- und Netzwerklevel Ebene erstellen, die auf verschiedene VNets und Subscriptions anwendbar sind.

Wichtig ist, dass in der jetzigen Preview die Azure Firewall nur ausgehenden Traffic Richtung Internet verwaltet.

Die jetzigen Features sind in der folgenden Übersicht aufgeführt.

Features der Public Preview

- full stateful native Firewall

- per Default Hochverfügbar und automatisch skalierbar

- Zentrales Management zum erstellen und erzwingen von Richtlinien auf Anwendungs- und Netzwerkebene

- Unterstützung ausgehender Verbindungen (Source Network Adress Translation – SNAT)

- Vollständige Azure Monitor Integration für Analyse und Protokollierung

Limitierungen der Public Preview

- ausschließliches Monitoring von ausgehenden Traffic

- für eingehenden Datenverkehr ist eine der oben angegebenen Sicherheitslösungen notwendig

Aktivieren der Azure Firewall Public Preview pro Subscription

Um die Azure Firwall in der Public Preview Phase zu nutzen, ist eine explizite Freischaltung innerhalb der Subscription notwendig. Diese Freischaltung ist einfach vorzunehmen, da es sich um Preview handelt ist es Sinnvoll diese in dafür geeigneten Test- und Entwicklungsumgebungen vorzunehmen.

Zur Aktivierung der Public Preview Powershell aufrufen und auf die ausgewählte Subscription einloggen.

Anschließend sind folgende Befehle notwendig:

Register-AzureRmProviderFeature -FeatureName AllowRegionalGatewayManagerForSecureGateway -ProviderNamespace Microsoft.NetworkRegister-AzureRmProviderFeature -FeatureName AllowAzureFirewall -ProviderNamespace Microsoft.Network

Die Aktivierung kann bis zu 30 Minuten dauern. Der aktuelle Status lässt sich über die gleichen Befehle abfragen, indem “Register” durch “Get” ausgetauscht wird.

Nach Abschluss der Registierung, ist noch folgender Befehl notwendig:

Register-AzureRmResourceProvider -ProviderNamespace Microsoft.NetworkMit dem Befehl wird die Verfügbarkeit des Services AzureFirewalls in der Subscription und den verschiedenen Locations bestätigt.

Firewall-Einrichtung über Azure Portal

Nachdem die Registierung der Public Preview Funktionalität abgeschlossen ist, lässt sich die Firewall über das Portal ausrollen.

Im Portal wird die Azure Firewall einzig als Firewall bezeichnet.

Vorbereitung

Zunächst sollte eine ResourceGroup angelegt werden, in denen der Service abgelegt wird.

Anschließend sind vorbereitende Maßnahmen am VNET notwendig. Für ein einfaches Testszenario ist ein einzelnes VNET mit verschiedenen Subnetzen ausreichend. Für Umgebungen die einer Produktivumgebung ähneln soll wird eine Hub- and Spoke Architektur empfohlen. In der Hub- and Spoke Architektur wird die Firewall in einem eigenen VNET untergebracht und die Workloads in separaten VNETs die via VNET Peering angebunden sind.

Im Testsenario wurde ein einzelnes VNET erstellt, um keine zusätzlichen Kosten mit VNET Peering zu verursachen.

VNET Konfiguration

- Wir erstellen ein VNET mit folgenden Angaben

- Name: GlobalSecVNET

- AddressSpace: 10.0.1.0/16

- Subnet: AzureFirewallSubnet

- AdressRange: 10.0.1.0/24

Wichtig: Das Subnetz in dem die AzureFirewall liegt, muss den Namen AzureFirewallSubnet erhalten.

2. Nun legen wir noch zwei weitere Subnetze an, eins für den Zugriff von extern (z.B. FrontEnd) und eines für die Workload Server (z.B. Backend).

Firewall Deployment

Nach der Erstellung des VNETs und der einzelnen Subnetze erstellen wir die AzureFirewall.

Dazu suchen wir nach “Firewall” und wählen den entsprechenden Punkt aus.

Im sich öffnenden Blade füllen wir die Punkte entsprechend aus. Wichtig ist, unter Virtual Network ein VNET zu wählen in dem das entsprechende Subnetz AzureFirewallSubnet enthalten ist.

Sollte dies in dem gewählten VNET nicht vorhanden sein, erhalten wir eine Fehlermeldung im Portal.

Anschließend wird eine Zusammenfassung der getätigten Einstellungen angezeigt. Am unteren Fenster wird das Deployment der Firewall gestartet.

Das Deployment kann einige Zeit dauern, daher ist etwas Geduld gefragt.

Nach Abschluß des Deployments gelangen wir zum Azure Firewall Blade.

Im entsprechenden Regelwerk lassen sich Netzwerk- und Anwendungsregeln definieren.

Fazit

Azure Firewall stellt eine Firewall-Lösung auf Basis eines Software-as-a-Service Angebot dar. Dadurch sind Funktionen wie Hochverfügbarkeit und Automatische Skalierung im Paket bereits enthalten. Die Kostenstruktur ist derzeit noch einfach und nachvollziehbar. Ein Rollout der Firewall ist, sofern die Public Preview Anforderungen berücksichtigt werden, einfach und schnell realisierbar.

Das derzeitige Manko, dass nur ausgehender FQDN Datenverkehr gefiltert wird in den nachfolgenden Releases sicherlich noch erweitert.

Derzeit ist dem Service der Frühe Stand aufgrund der Bladgestaltung noch anzumerken. Bis zum Rollout sollte das Blad noch etwas überarbeitet werden und die Themen Logging und Integration erweitert werden.

Der Service stellt eine vielversprechende Lösung dar, bei der mit Spannung erwartet werden kann, wie die Weiterentwicklung verläuft.

Kosten

Azure Firewall wird als Software-as-a-Service (SaaS) Produkt bereitgestellt und dies bringt einige Vorteile mit:

- Kein Wartungsaufwand

- Hochverfügbarkeit

- Automatische Skalierung

Die Kosten setzen sich aus einem fixen und variablen Anteil zusammen. Fixkosten fallen pro Firewall und Security Boundary an. Variable Kosten fallen für den Ein-/ und Ausgehenden Datenverkehr in 10TB Paketen an. Eine Kostenübersicht findet ihr unter Azure Firewall Pricing.

2 thoughts on “Azure Firewall in Public Preview – Einrichtung und Konfiguration #AzureFirewall”