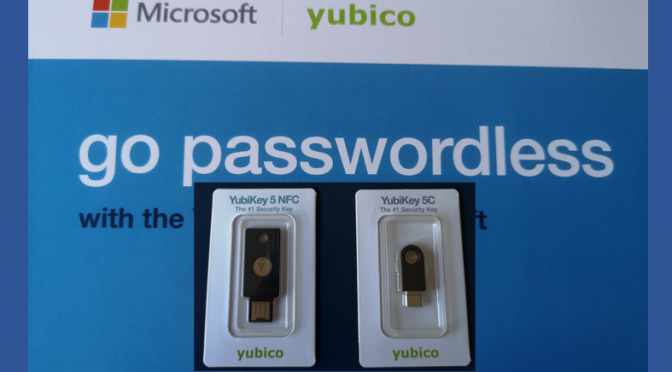

Vor einigen Wochen hat Yubico zahlreiche Passwordless-Kits kostenlos zur Verfügung gestellt. Um weitere Menschen von den zahlreichen Vorteilen des Passwordless Logins mit dem integrierten FIDO (Fast IDentity Online) Standard, in Yubico Devices, zu überzeugen. Vor ein paar Tagen habe ich mein Starterpaket erhalten – an dieser Stelle vielen Dank für die Zusendung. Das Starterpaket enthielt direkt 2 Keys den YubiKey 5 NFC (USB + NFC) und den YubiKey 5C (USB Type-C). Direkt nach dem Erhalt habe ich mit der Einrichtung begonnen – die sich sehr einfach gestaltet.

Dieser Artikel stellt die Voraussetzungen und die Konfiguration des Azure Active Directorys vor, um die Kennwortlose (Passwordless) Funktion zu nutzen.

Contents

FIDO2 ist ein Standard der selbst von Yubico vor ca. 10 Jahren entwickelt wurde und mittlerweile zum defacto Standard zur Absicherung der eigenen Benutzeridentität wird. Wer gern mehr von Yubico und FIDO erfahren möchte, den empfehle ich folgenden Artikel: Sicherheit per USB – Süddeutsche Zeitung

Voraussetzungen

Um sich Passwortlos Anmelden zu können definiert Microsoft einige Anforderungen an den FIDO Standard und an das Betriebssystem. Die unterstützen Sticks müssen den FIDO2 Standard und einige zusätzliche Features aus dem FIDO CTAP Protokoll unterstützen.

Für die Einrichtung sind folgende Voraussetzungen notwendig:

- Azure Multi-Factor Authentifizierung

- Kombinierte Registrierung für SSPR aktivierter User

- Kompatible FIDO Sicherheitssticks

- Microsoft Edge unter Windows 10 1809 oder höher

- [optional] Google Chrome

- Windows 10 1809 im Azure AD eingebunden

Windows 10 1809 ist die Mindestvoraussetzungen für die Funktion, Microsoft empfiehlt für eine vollständige Kompatibilität v1903.

Vorbereitung

Für den Stick ist keine Software- oder Treiber- Installation notwendig, der Stick wird direkt von Windows 10 erkannt.

Um den Stick nutzen zu können, sind wenige Konfigurationsschritte an verschiedenen Stellen in Azure und Intune notwendig.

Intune Konfiguration

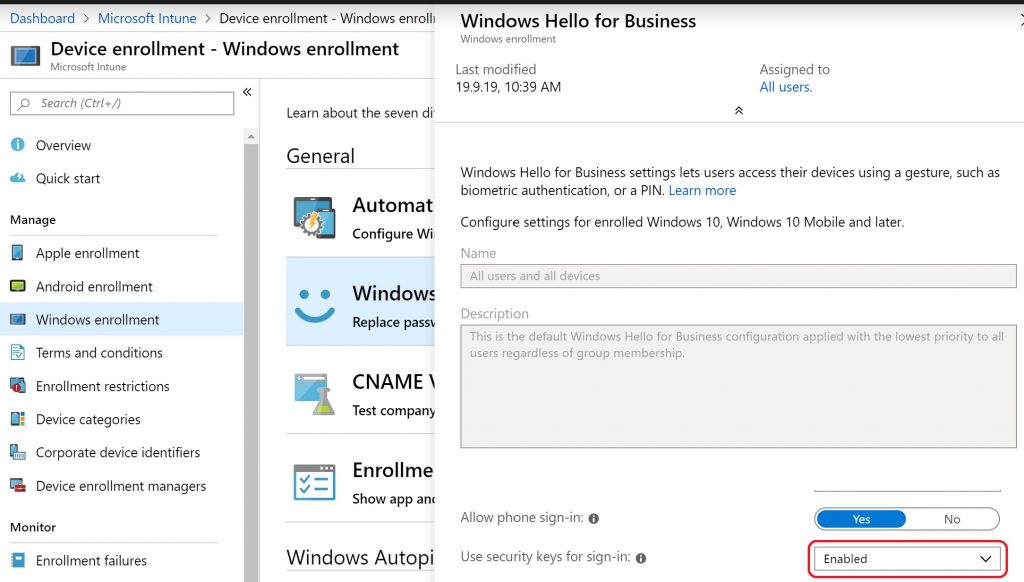

Zunächst muss die Funktion für den Tenant und die enthaltenen Geräte freigeschaltet werden. Dies ist in den Einstellungen zu Windows Hello for Business vorzunehmen. Derzeit ist dies die letzte Einstellung im Einstellungsblade für WHfB.

Aufruf via Intune -> Device Enrollment -> Windows Enrollment -> Windows Hello for Business – Properties

Festlegen von Gerätegruppen (Optional)

Dieser Schritt ist optional und muss nur ausgeführt werden, wenn ein eingeschränkter Gerätekreis den FIDO Standard nutzen soll.

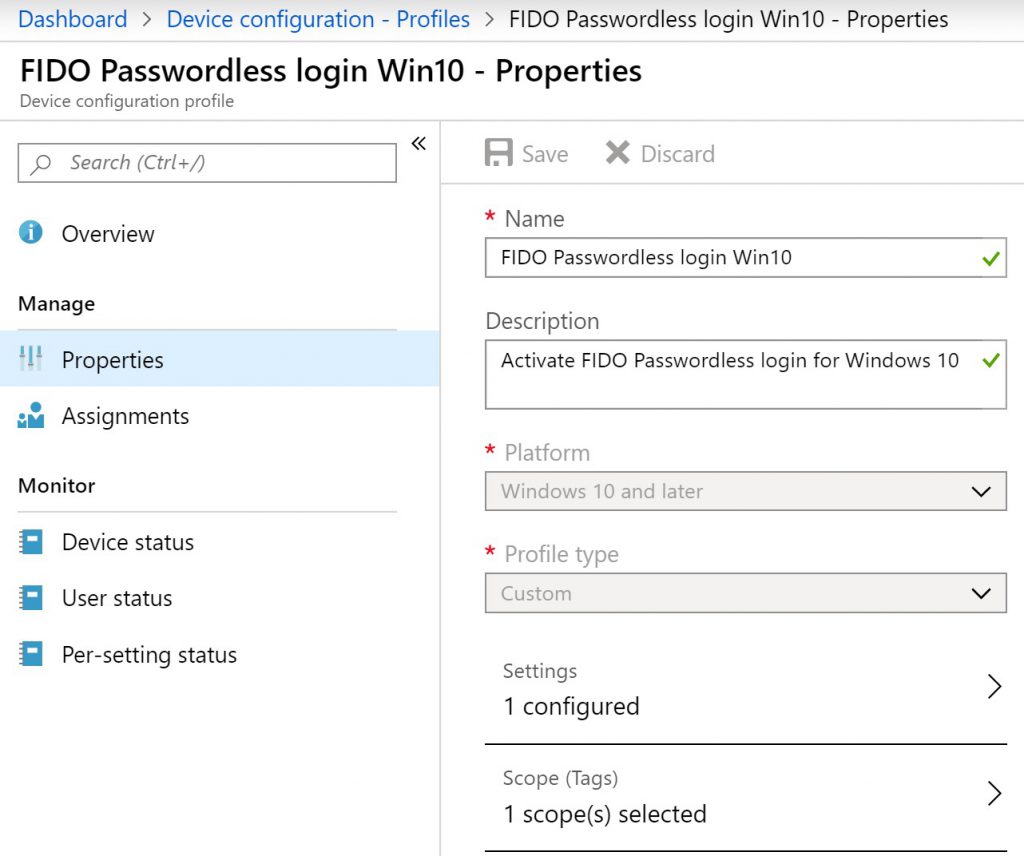

Für erste Evaluierungszwecke kann es sinnvoll sein, zunächst nur eine Gruppe von Geräten für die Verwendung der neuen Funktion einzurichten. Zuerst wird eine dynamische Gruppe erstellt, die nur Geräte mit Windows 10 1903 oder höher enthält (bzw. die gewünschten Geräte die die Funktionen nutzen können). Anschließend wird ein neues Geräteprofil erstellt z.B. mit dem Namen FIDO Passwordless login Win10, Im Geräteprofil wird als Profile Type Custom oder Benutzerdefiniert ausgewählt. In den Custom OMA-URI Settings wird ein neues Feld hinzugefügt.

In dem sich öffnenden Blade werden folgende Einstellungen eingetragen:

| Name | Wert |

| Name | e.g. FIDO passwordless login Win10 |

| Description | your own description |

| OMA-URI | ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin |

| Data-type | integer |

| Value | 1 |

Anschließend werden die getätigten Einstellungen gesichert und der zuvor erstellten Gruppe von Windows 10 Geräten zugewiesen.

Diese Einstellungen lassen sich auch für Geräte über ein sog. Bereitstellungspaket bereitstellen, die nicht via Intune verwaltet werden.

Azure AD – Aktivieren der kombinierten Registrierung

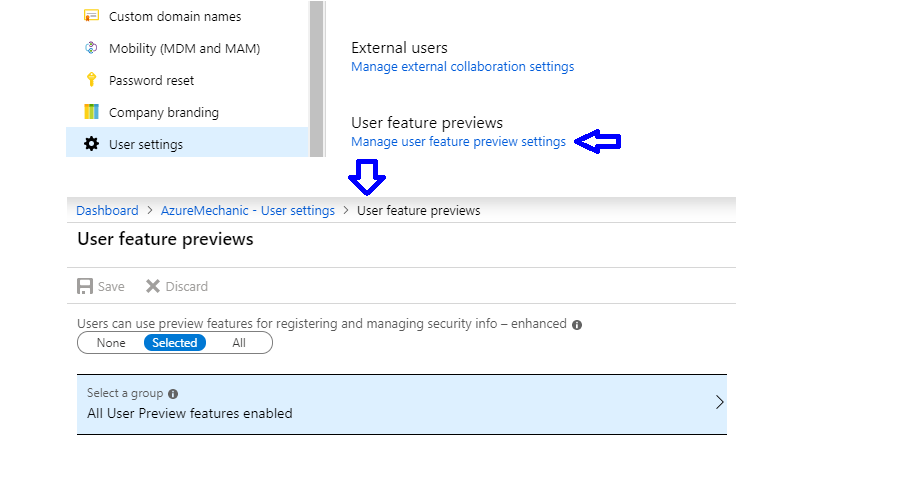

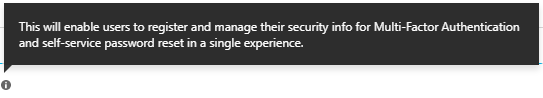

Bereits im Februar hat Microsoft eine neue Portal Experience für SSPR und MFA angekündigt. Damit soll die Einrichtung von erweiterteten Informationen zur Aktivierung von MFA für die Benutzer vereinfacht werden. Sofern diese Funktion derzeit im Tenant noch nicht aktiviert wurde, ist das für die FIDO2 Funktion vorzunehmen.

Dazu im Azure AD Blade unter Benutzereinstellungen die Funktion “User feature previews” aufrufen und diese dort für alle Benutzer oder für ausgewählte Benutzer aktivieren.

Aktivieren der Kennwortlosen Authentifizierung

Mit den vorhergehenden Schritten wurden im wesentlichen die vorbereitende Schritte abgeschlossen. Nun erfolgt die Aktivierung der Funktion selbst.

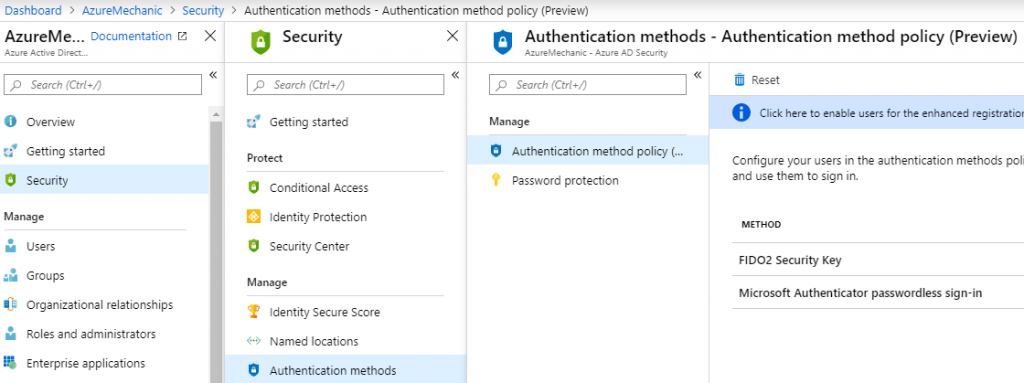

Dazu folgenden Bereich aufrufen: Azure AD -> Security -> Authentifizierungsmethoden. Ggf. wird der Punkt Security im Azure AD Blade nicht angezeigt, dann direkt zu Authentifizierungsmethoden gehen.

Anschließend FIDO2 Security Key auswählen und dort folgende Einstellungen tätigen:

- Enable: Yes

- Target: All User or Selected Users (via a previous created group)

- Einstellungen abspeichern

Die Einstellungen "Key Restriction Police" ist derzeit unwirksam und darf vorerst nicht verändert werden!

Mit diesen Einstellungen ist die Konfiguration der FIDO2 Funktionalität für den Azure Tenant abgeschlossen.

Um die Funtkionalität zu testen, wäre jetzt der Zeitpunkt gekommen, einen FIDO2 Stick einzurichten.

Registrierung und Verwaltung der FIDO2 Keys

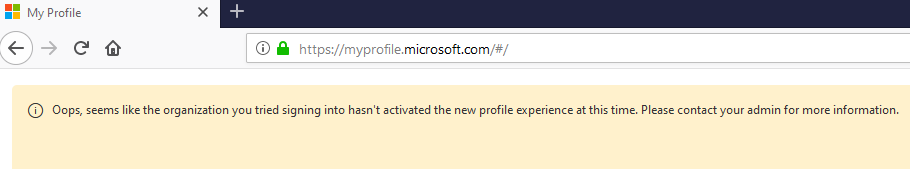

Die Einrichtung und Verwaltung des FIDO2 Schlüssels erfolgt unter myprofile.microsoft.com. Solltet ihr nachdem Login die obige Fehlermeldung erhalten, so wurde der Schritt zum Aktivieren der kombinierten Registrierung nicht ausgeführt.

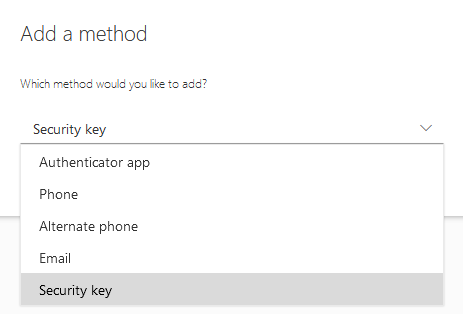

Anschließend den Punkt Security Info auswählen.

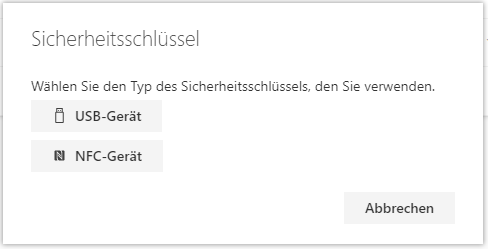

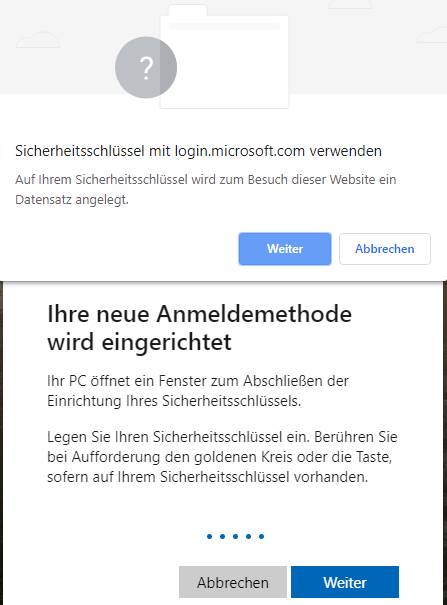

Hier wird mit Auswahl des Punktes “Security Keys” direkt die Einrichtung des Yubico Keys gestartet. Die Einrichtung ist selbsterklärend. Hier eine Auflistung der Schritte:

- Erneute Anmeldung Bestätigung via 2 Faktor (SMS, App, etc.)

- Auswahl des Geräts (NFC oder USB)

- Schlüssel bereit halten

- Meldung “Auf ihrem Sicherheitsschlüssel wird zum Besuch dieser Website ein Datensatz angelegt” bestätigen

- Neue Anmeldemethode wird eingerichtet bestätigen

- Sicherheitspin einrichten

- Kontaktfläche des Geräts berühren

- Fertig

Login an Microsoft Services mit Yubico Key

Um sich nun an Microsoft Services anzumelden, exemplarisch portal.azure.com aufrufen. Die Loginseite zeigt am unteren Bild die Auswahl “Mit Sicherheitsschlüssel anmelden“.

Mit dieserAuswahl wird die Eingabe des Benutzernamens direkt übersprungen und es erfolgt eine Weiterleitung an die PIN Abfrage. Anschließend kurz die Kontaktfläche berührern – Fertig!

Mit diesen Schritten schließe ich den Artikel ab. In den nächsten Tagen werde ich noch Ergänzungen hinzufügen.

2 thoughts on “Setup Passwordless login Für Azure & Microsoft365 mit yubico 5 und FIDO2”