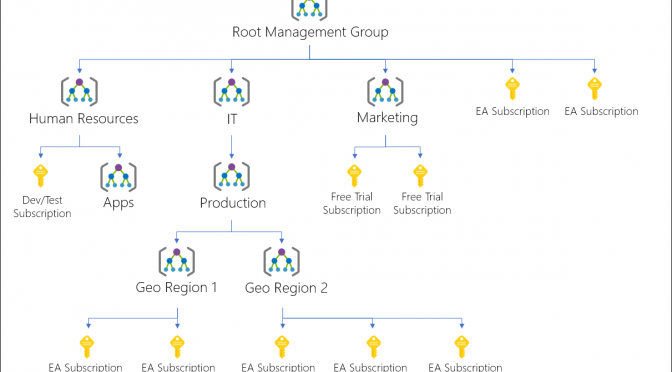

Im ersten Teil habe ich vorgestellt, warum ein Azure Governance Konzept sinnvoll ist, wie sich Management Groups als organisatorisches Mittel in Azure dafür nutzen lassen und warum diese für Azure Blueprints als Vorraussetzung notwendig sind. Im 2. Teil werde ich nun zeigen, was Azure Blueprints sind, wie sich diese einrichten lassen und was beim erzeugen einer neuen Subscription passiert, wenn ein Azure Blueprint darauf angewandt wird.

Bevor es Azure Blueprints gab, war es notwendig bei jeder neuen Subscription alle vordefinierten Einstellungen manuell oder per vordefiniertem Taks vorzugeben. So ließen sich Einstellungen für zentral berechtigte Personen, das vordefinierte Netzwerkdesign und weitere Parameter nur über diesen Weg vornehmen. Eine zentrale Angabe von vorgefertigten Definitionen war nicht möglich. Genau an dieser Stelle setzen nun Azure Blueprints an. Azure Blueprints erlauben es, definierte Strukturen für Subscriptions vorzugeben. Darüber lassen sich einheitliche Standards für alle Subscriptions vorgeben, effizientere und effektivere Entwicklungszeiten in Azure erreichen und die Compliance Regeln des Unternehmens einhalten.

Azure Blueprints sind dabei eine zentrale Sammlung unterschiedlicher Artefakte. Diese Sammlung beinhaltet derzeit 4 Bereiche: Rollen Zuordnung, Regel Zuordnungen, ARM Templates und Resource Groups. Bedeutet mit einem Azure Blueprint lassen sich aus diesen 4 Bereiche Vorgaben definieren, die bei der Erstellung einer Subscription angewandt werden.

Contents

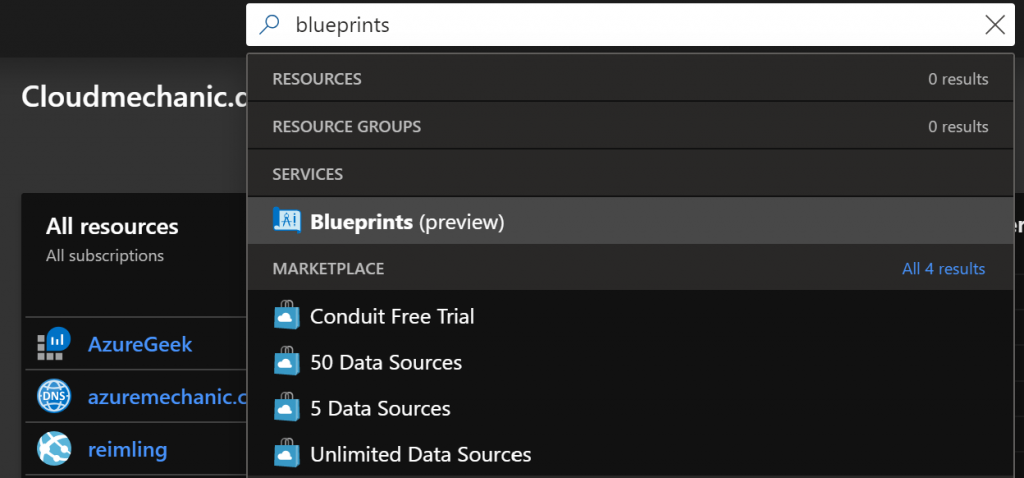

Azure Blueprints – Menü

Das Menü zum Anlegen und zur Verwaltung von Blaupausen erreicht ihr am einfachsten über die zentrale Suche im Portal Blade. Wenn ihr über die Management Groups geht, ist es derzeit noch unglücklich gelöst, da die Blueprints keinen eigenen Menüeintrag haben, sondern hier unter dem Eintrag Policies einsortiert sind.

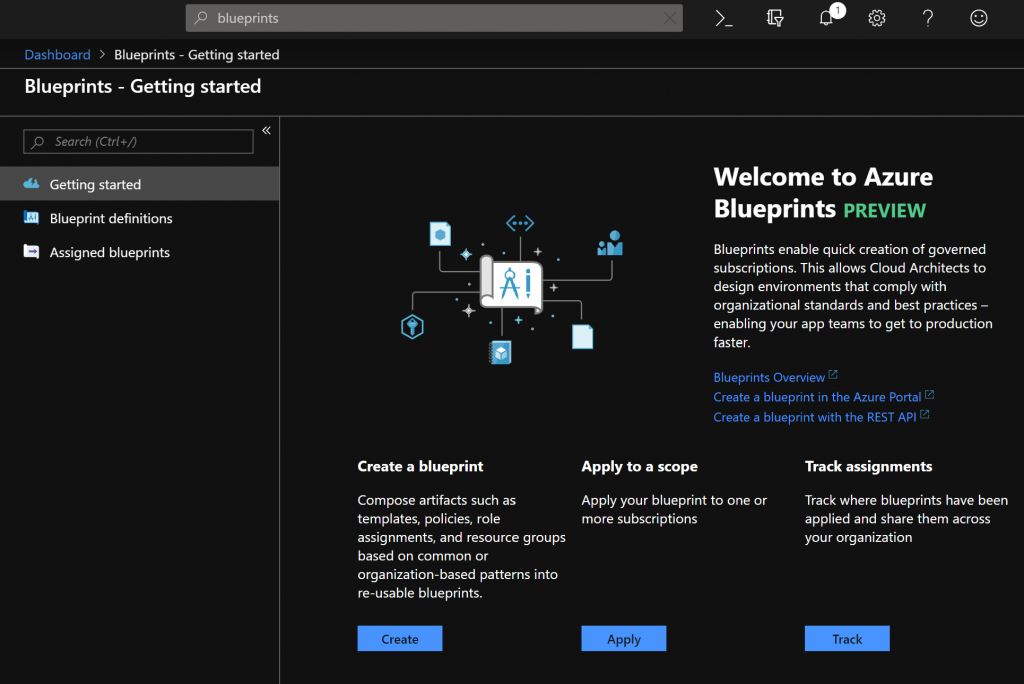

Azure Blueprints – Überblick

Im anschließenden Getting started Blade habt ihr verschiedene Optionen zur Auswahl, die im Prinzip auch die Schritte vorgeben. Zunächst erstellt ihr ein Blueprint über “Create”.

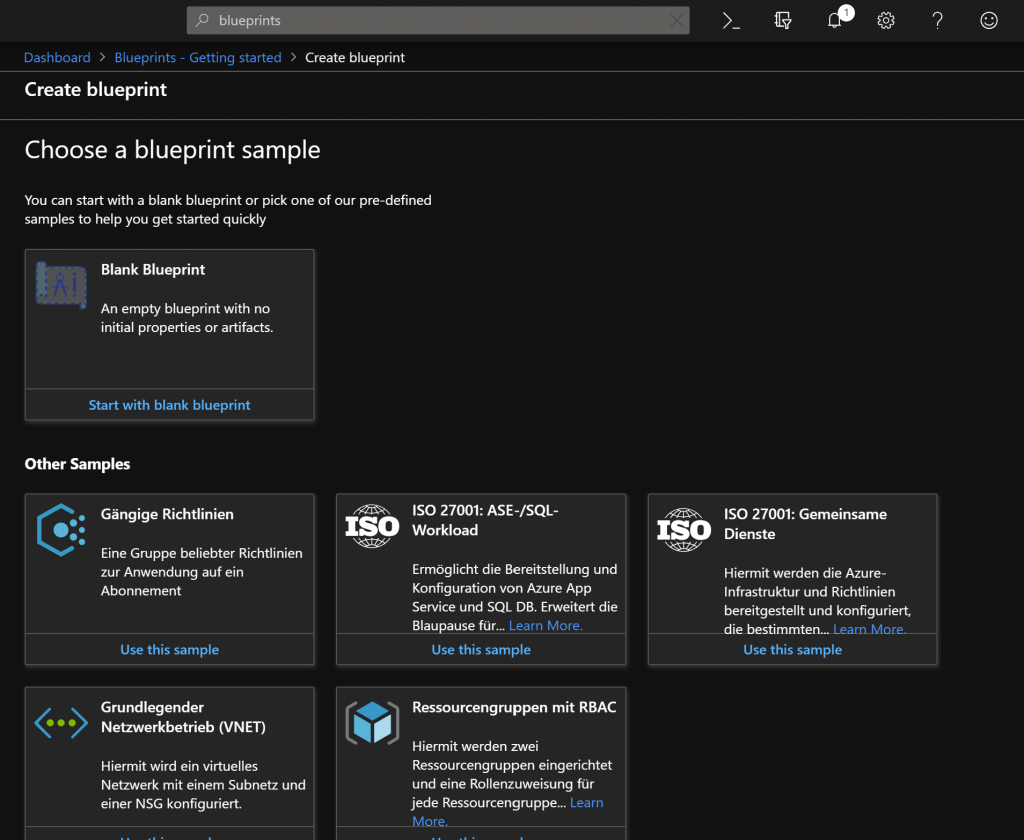

Im nun folgenden Blade seht ihr bereits einige Änderungen die seit der Ignite durchgeführt wurden. Mit dem ersten Release war nur die Option “Blank Blueprint” verfügbar. Mittlerweile hat Microsoft eigene Templates als Blueprints veröffentlicht, die verschiedene Vorgaben erfüllen. Ganz neu dabei ist z.B. das ISO 27001 Template, welches bereits eine Vielzahl von Artefakten enthält die bei Erstellung einer neuen Subscription unter diesem Blueprint darauf angewandt werden. Dazu gehören u.a. Subnetze, Policys, RBAC, Log Analyticts, Key Vault uvm.

Sobald ihr mit der funktionsweise von Blueprints und den einzelnen Möglichkeiten vertraut seit, sind die Templates eine super einfache Möglicheit, um bereits Standardmaßnahmen für neue Suscriptions zu treffen oder diese Vorlagen für eigene Blueprints zu verwenden.

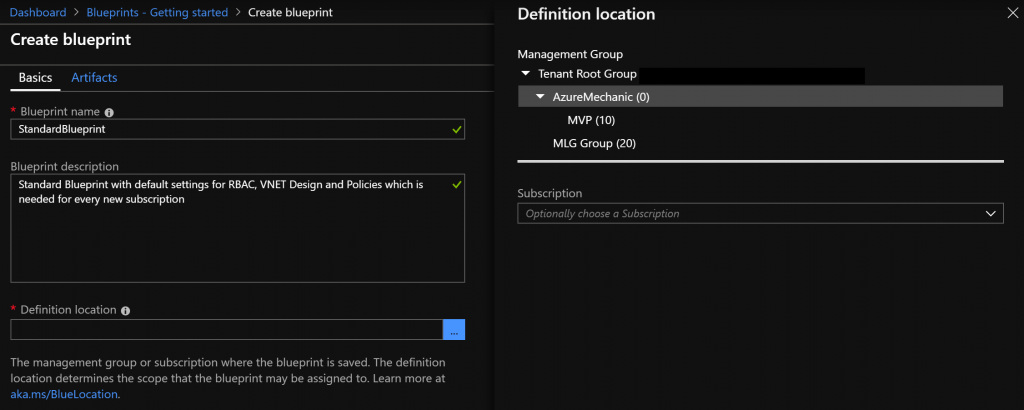

Für unseren ersten Versuch erstellen wir ein “Blank Blueprint”. Der Name darf keine Sonderzeichen und Leerzeichen enthalten, Außerdem sollte der Name einen Hinweis auf die Funktionalität des Blueprints liefern. Das Beschreibungsfeld ist natürlich zu nutzen. Interessant wird es beim Punkt “Definition location”

Azure Blueprint – Definition location

Mit der Definition location wird nicht nur den Speicherort des Blueprints, sondern gleichzeitig auch den Wirkungsort, angegeben. Sobald das Azure Blueprint über die Definition location einer Management Group zugeordnet ist, wird die angegebene Konfiguration auf neu erstellte Subscriptions, die der entsprechenden Mgmt Group zugeordnet wird, angewandt.

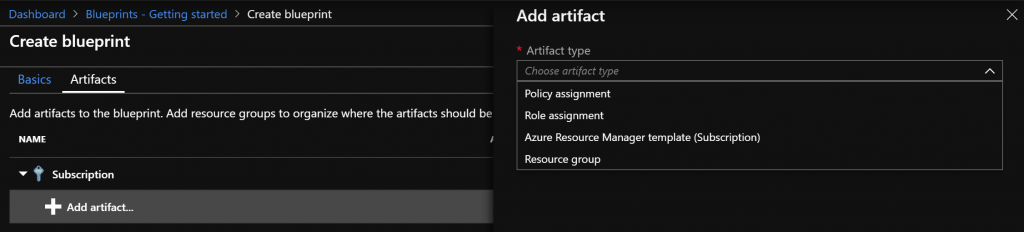

Azure Blueprint – Artifacts

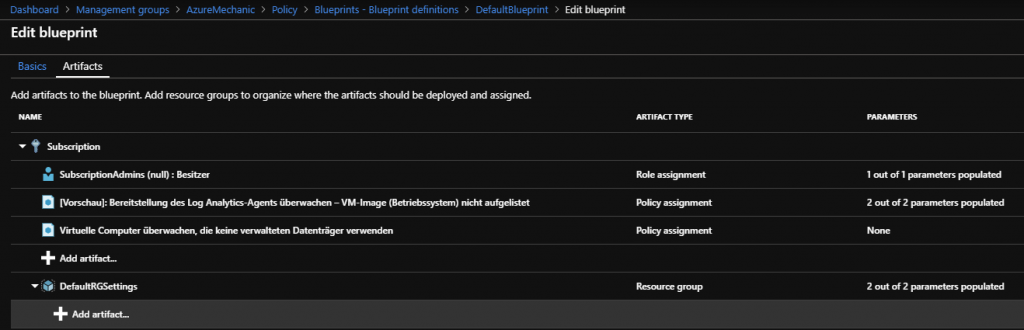

Nachdem die Basiseinstellungen bestätigt wurden, wird einem die Übersichtsseite zu den Einstellungen der Artefakte angezeigt. Hier lassen sich, wie bereits erwähnt, 4 verschiedene Artefakte auf das Blueprint anwenden. Für das Beispiel Blueprint werden die beiden Artefakte “Policy Assignment” und “Role assignment” verwendet.

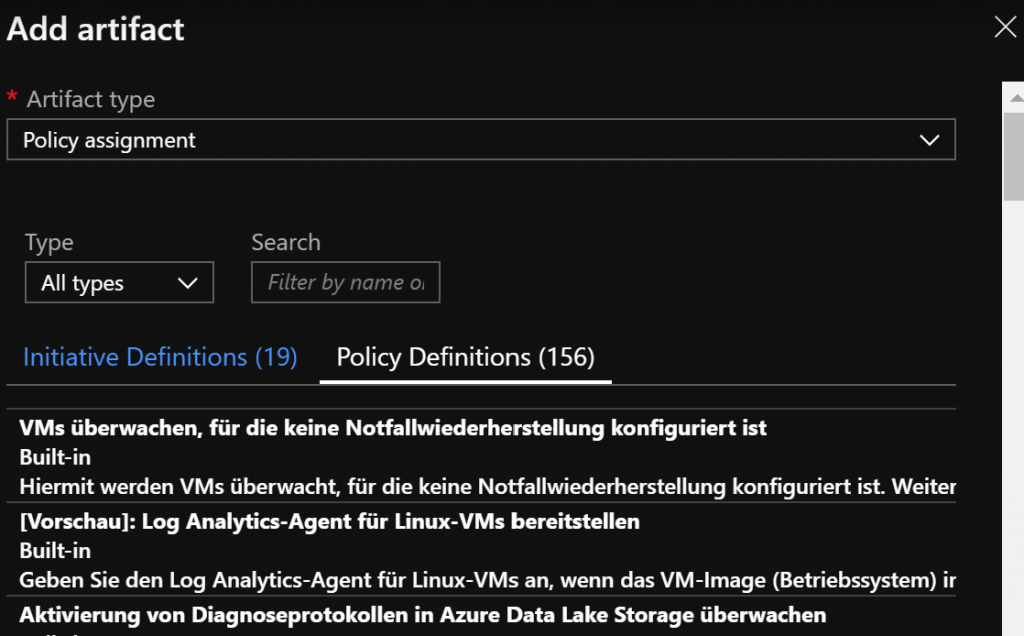

Azure Blueprints – Add Policy Artifacts

Unter Policy Assignments lassen sich nun die gewünschen Richtlinien für neu erstellte Subscription auswählen. Zwei Richtlinien die sich z.B. für VMs als Best Practices herausgestellt haben, sind folgende:

- VM überwachen die keine verwalteten Datenträger nutzen

- Bereitstellung des Log Analytics Agents überwachen

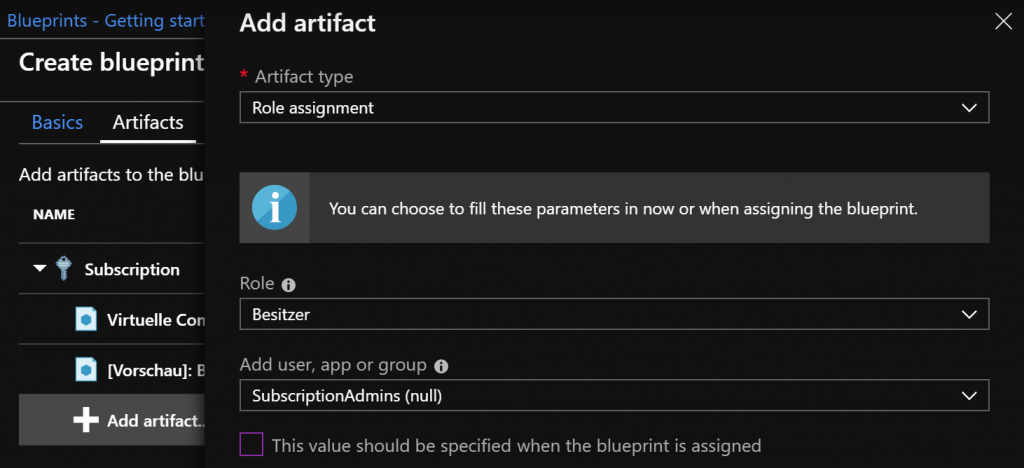

Azure Blueprints – Add Role Artifacts

Über das Governance Konzept wird in einigen Umgebungen ein oder mehrere Accounts erstellt, die Vollzugriff auf neue Subscriptions haben. Diese Accounts habe ich in eine neu erstellte Azure AD Gruppe “Subscription Admins” eingefügt und lasse diese Gruppe als Standardmäßige Besitzer für neue Subscriptions zuweisen. Mit diesen Einstellungen schliesse ich die Erstellung des Blueprints ab.

Im Edit Modus sind nun die oben vorgenommenen Konfigurationen zu sehen. Dieses Blueprint wird nun als Vorlage über “Save draft” abgespeichert.

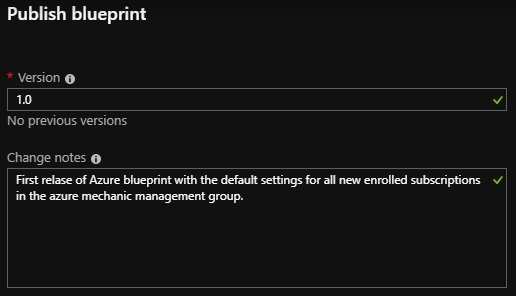

Über die Schaltfläche “Publish blueprint” kann das zuvor erstellte Blueprint veröffentlicht werden. Im sich öffnenden Blade lässt sich (manuell) eine Versionsnummer und eine Beschreibung vergeben. Nur die Versionsnummer ist Pflicht, allerdings empfehle ich dringend das Beschreibungsfeld zu nutzen.

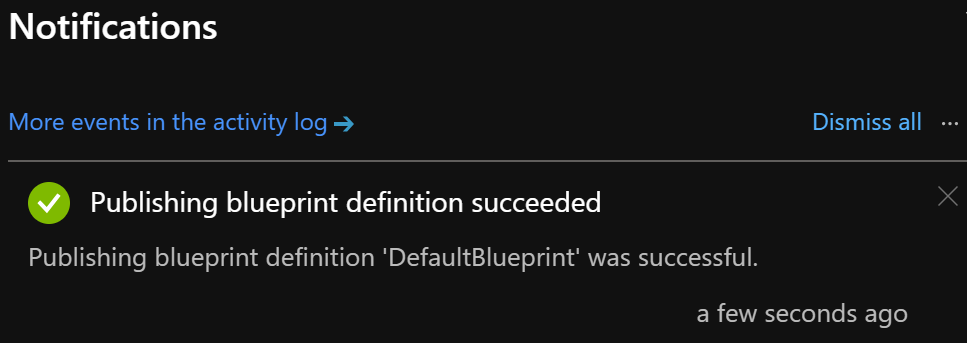

Mit der Veröffentlichung des Blueprints werde neu erstellte Subscriptions unterhalb der Management Group “AzureMechanic” automatisch mit den zuvor konfigurierten Einstellungen versehen.

Es gilt zu berücksichtigen, dass dies hier lediglich ein Beispiel darstellt und für Produktivumgebungen anzupassen ist. Zu empfehlen ist z.B. die Verwendung von ARM Templates, um eine vorgegebene VNET Infrastruktur auszurollen, die automatisch mit einem VNET geepeert wird, welches bereits über eine VPN Verbindung ins RZ verfügt.

Für Fragen, Anregungen oder Verbesserungen nutzt gern die Kommentar Funktion.